搜索到

35

篇与

的结果

-

解决WordPress开启CDN后评论IP不正确的方法 前言最近启用CDN内容分发后发现评论评论人的IP都是CDN的节点IP(也有可能是服务器IP),由于使用CDN后访问用户服务器的IP都变成CDN服务器的IP。百度一下,发现了一个好的方法。只要添加一段代码,IP地址就可以正常了,其实CDN在头部应该有把访问者IP发送的,那段代码就是把 wordpress 的 ip 中变量换成 $_SERVER 获取的。这个可以用在任意CDN和反代里面,IP地址可以获取正确的。在 WordPress 安装根目录 下面 wp-config.php 文件,打开后,在其内添加下面代码:if(isset($_SERVER['HTTP_X_FORWARDED_FOR'])) { $list = explode(',',$_SERVER['HTTP_X_FORWARDED_FOR']); $_SERVER['REMOTE_ADDR'] = $list[0]; }

解决WordPress开启CDN后评论IP不正确的方法 前言最近启用CDN内容分发后发现评论评论人的IP都是CDN的节点IP(也有可能是服务器IP),由于使用CDN后访问用户服务器的IP都变成CDN服务器的IP。百度一下,发现了一个好的方法。只要添加一段代码,IP地址就可以正常了,其实CDN在头部应该有把访问者IP发送的,那段代码就是把 wordpress 的 ip 中变量换成 $_SERVER 获取的。这个可以用在任意CDN和反代里面,IP地址可以获取正确的。在 WordPress 安装根目录 下面 wp-config.php 文件,打开后,在其内添加下面代码:if(isset($_SERVER['HTTP_X_FORWARDED_FOR'])) { $list = explode(',',$_SERVER['HTTP_X_FORWARDED_FOR']); $_SERVER['REMOTE_ADDR'] = $list[0]; } -

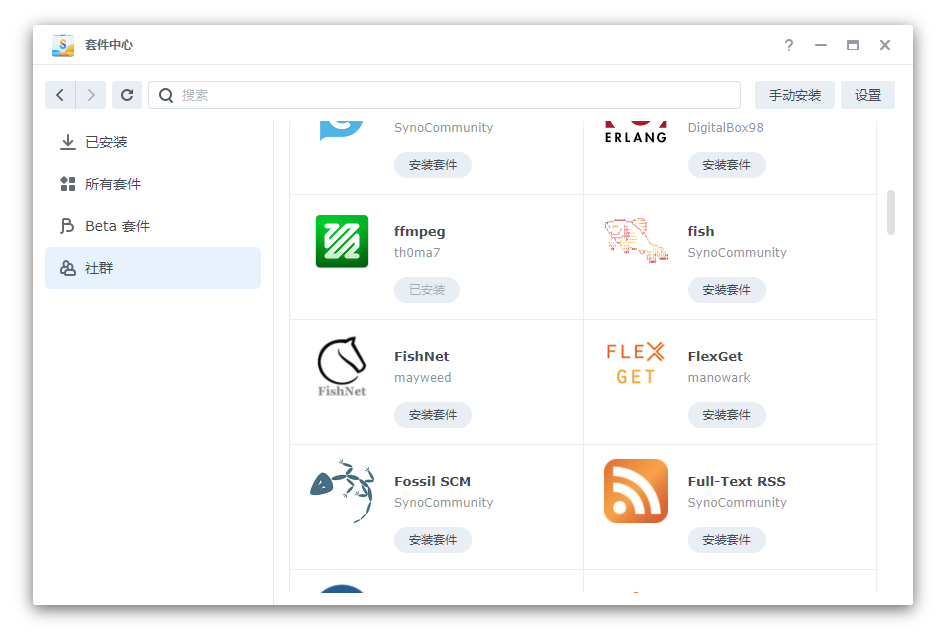

群晖 DMS7.0 Video Station 支持 DTS 和 eac3 解决方案 Video Station 一直是我必装并且使用频繁的套件。但一直有个问题比较困扰,如果下载的是高清视频,经常会提示不支持当前所选音频的文件格式,因此无法播放视频。请尝试其它音轨。 具体原因我不过多赘述,在网上找了一些方案基本都是搬运,所以我翻阅了很多资料,经过尝试之后成功解决。在这里把过程记录下来,各位如果有相同问题的可以用来参考。下面开始操作。首先安装社区版FFMPEG社区地址:http://packages.synocommunity.com套件中心 > 社群 > ffmpeg开启SSH可设置自定义端口或使用默认端口使用终端连接群晖依次输入以下命令:# 切换到root权限,回车后输入管理员密码即可 sudo -i # 保存 Video Station 使用的 ffmpeg mv -n /var/packages/VideoStation/target/bin/ffmpeg /var/packages/VideoStation/target/bin/ffmpeg.orig # 注入脚本 wget -O - https://gist.githubusercontent.com/BenjaminPoncet/bbef9edc1d0800528813e75c1669e57e/raw/ffmpeg-wrapper > /var/packages/VideoStation/target/bin/ffmpeg # 更改脚本的所有权和模式 chown root:VideoStation /var/packages/VideoStation/target/bin/ffmpeg chmod 750 /var/packages/VideoStation/target/bin/ffmpeg chmod u+s /var/packages/VideoStation/target/bin/ffmpeg # 保存 Video Station 的 libsynovte.so cp -n /var/packages/VideoStation/target/lib/libsynovte.so /var/packages/VideoStation/target/lib/libsynovte.so.orig chown VideoStation:VideoStation /var/packages/VideoStation/target/lib/libsynovte.so.orig # 使libsynovte.so 支持 DTS, EAC3, TrueHD sed -i -e 's/eac3/3cae/' -e 's/dts/std/' -e 's/truehd/dheurt/' /var/packages/VideoStation/target/lib/libsynovte.so替换群晖使用的 FFmpeg命令 调用的相关文件(注意DMS6.0和DMS7.0不同):DMS6.0mv /var/packages/CodecPack/target/bin/ffmpeg33 /var/packages/CodecPack/target/bin/ffmpeg33.orig cp /var/packages/VideoStation/target/bin/ffmpeg /var/packages/CodecPack/target/bin/ffmpeg33DMS7.0mv /var/packages/CodecPack/target/bin/ffmpeg41 /var/packages/CodecPack/target/bin/ffmpeg41.orig cp /var/packages/VideoStation/target/bin/ffmpeg /var/packages/CodecPack/target/bin/ffmpeg41重启Video Station套件通过套件中心进行Video Station的重启后续的更新更新只需要执行以下命令即可:wget -O - https://gist.githubusercontent.com/BenjaminPoncet/bbef9edc1d0800528813e75c1669e57e/raw/ffmpeg-wrapper > /var/packages/VideoStation/target/bin/ffmpeg还原与卸载如果出现了问题,或者不想用了。执行以下命令即可还原:# 还原 Video Station 官方使用的 ffmpeg 与 libsynovte.so mv -f /var/packages/VideoStation/target/bin/ffmpeg.orig /var/packages/VideoStation/target/bin/ffmpeg mv -f /var/packages/VideoStation/target/lib/libsynovte.so.orig /var/packages/VideoStation/target/lib/libsynovte.so mv -f /var/packages/CodecPack/target/bin/ffmpeg41.orig /var/packages/CodecPack/target/bin/ffmpeg41当然,你也可以在套件中心卸载重装 Video Station 套件,来达到还原的效果。操作完之后,一切正常,Synology Photos也都正常有缩略图和播放。又能愉快的通过Video Station套件看片了。

群晖 DMS7.0 Video Station 支持 DTS 和 eac3 解决方案 Video Station 一直是我必装并且使用频繁的套件。但一直有个问题比较困扰,如果下载的是高清视频,经常会提示不支持当前所选音频的文件格式,因此无法播放视频。请尝试其它音轨。 具体原因我不过多赘述,在网上找了一些方案基本都是搬运,所以我翻阅了很多资料,经过尝试之后成功解决。在这里把过程记录下来,各位如果有相同问题的可以用来参考。下面开始操作。首先安装社区版FFMPEG社区地址:http://packages.synocommunity.com套件中心 > 社群 > ffmpeg开启SSH可设置自定义端口或使用默认端口使用终端连接群晖依次输入以下命令:# 切换到root权限,回车后输入管理员密码即可 sudo -i # 保存 Video Station 使用的 ffmpeg mv -n /var/packages/VideoStation/target/bin/ffmpeg /var/packages/VideoStation/target/bin/ffmpeg.orig # 注入脚本 wget -O - https://gist.githubusercontent.com/BenjaminPoncet/bbef9edc1d0800528813e75c1669e57e/raw/ffmpeg-wrapper > /var/packages/VideoStation/target/bin/ffmpeg # 更改脚本的所有权和模式 chown root:VideoStation /var/packages/VideoStation/target/bin/ffmpeg chmod 750 /var/packages/VideoStation/target/bin/ffmpeg chmod u+s /var/packages/VideoStation/target/bin/ffmpeg # 保存 Video Station 的 libsynovte.so cp -n /var/packages/VideoStation/target/lib/libsynovte.so /var/packages/VideoStation/target/lib/libsynovte.so.orig chown VideoStation:VideoStation /var/packages/VideoStation/target/lib/libsynovte.so.orig # 使libsynovte.so 支持 DTS, EAC3, TrueHD sed -i -e 's/eac3/3cae/' -e 's/dts/std/' -e 's/truehd/dheurt/' /var/packages/VideoStation/target/lib/libsynovte.so替换群晖使用的 FFmpeg命令 调用的相关文件(注意DMS6.0和DMS7.0不同):DMS6.0mv /var/packages/CodecPack/target/bin/ffmpeg33 /var/packages/CodecPack/target/bin/ffmpeg33.orig cp /var/packages/VideoStation/target/bin/ffmpeg /var/packages/CodecPack/target/bin/ffmpeg33DMS7.0mv /var/packages/CodecPack/target/bin/ffmpeg41 /var/packages/CodecPack/target/bin/ffmpeg41.orig cp /var/packages/VideoStation/target/bin/ffmpeg /var/packages/CodecPack/target/bin/ffmpeg41重启Video Station套件通过套件中心进行Video Station的重启后续的更新更新只需要执行以下命令即可:wget -O - https://gist.githubusercontent.com/BenjaminPoncet/bbef9edc1d0800528813e75c1669e57e/raw/ffmpeg-wrapper > /var/packages/VideoStation/target/bin/ffmpeg还原与卸载如果出现了问题,或者不想用了。执行以下命令即可还原:# 还原 Video Station 官方使用的 ffmpeg 与 libsynovte.so mv -f /var/packages/VideoStation/target/bin/ffmpeg.orig /var/packages/VideoStation/target/bin/ffmpeg mv -f /var/packages/VideoStation/target/lib/libsynovte.so.orig /var/packages/VideoStation/target/lib/libsynovte.so mv -f /var/packages/CodecPack/target/bin/ffmpeg41.orig /var/packages/CodecPack/target/bin/ffmpeg41当然,你也可以在套件中心卸载重装 Video Station 套件,来达到还原的效果。操作完之后,一切正常,Synology Photos也都正常有缩略图和播放。又能愉快的通过Video Station套件看片了。 -

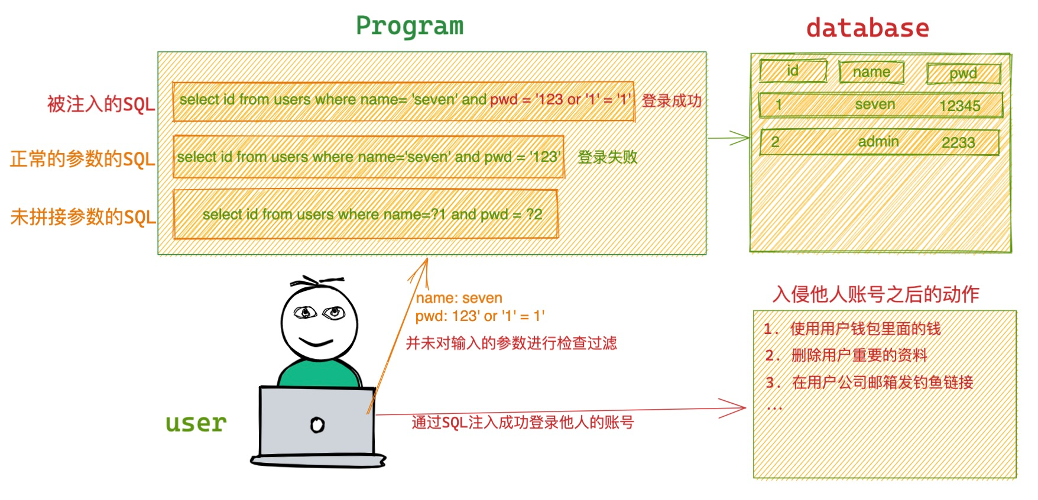

SQL注入介绍看这一篇就够了 SQL注入会引发什么问题?SQL注入 是一种 对数据库的恶意攻击 ,注入进去的恶意指令就会被误认为是正常的SQL指令而执行,因此遭到破坏或是入侵。什么是SQL注入?SQL注入(英语:SQL injection) ,也称SQL注入或SQL注码,是发生于应用程序与数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了字符检查,那么这些注入进去的恶意指令就会被数据库服务器误认为是正常的SQL指令而执行,因此遭到破坏或是入侵。为什么会发生SQL注入?在设计不良的应用程序中,对用户输入数据的合法性并没有判断或过滤不严导致。如图中所示,没有对客户端用户输入的数据合法性进行检查或过滤,导致客户端用户可以任意构造自己想要的参数,达成SQL注入条件,最终引发严重的后果,如果在账号登录成功SQL注入,那么就可以成功登录他人的账号,使用对他人的账号进行一系列破环手段,比如黑客通过SQL注入成功登录你的微信,可以使用你微信里面的余额,给你的家人朋友发钓鱼链接等等。当然SQL注入的危害远不止可以成功登录他人的账号,还有可能造成的伤害如下资料表中的资料外泄,例如企业及个人 机密资料,账户资料,密码 等;数据结构被黑客探知,得以做进一步攻击(例如 SELECT * FROM sys.tables );数据库服务器被攻击,系统管理员账户被窜改(例如 ALTER LOGIN sa WITH PASSWORD='xxxxxx' );获取系统较高权限后,有可能得以在网页加入恶意链接、恶意代码以及 Phishing 等;经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统(例如 xp_cmdshell "net stop iisadmin" 可停止服务器的 IIS服务 );攻击者利用数据库提供的各种功能操纵文件系统,写入Webshell,最终导致攻击者攻陷系统;破坏硬盘资料,瘫痪全系统(例如 xp_cmdshell "FORMAT C:" );获取系统最高权限后,可针对企业内部的任一管理系统做大规模破坏,甚至让其企业倒闭;网站主页被窜改,导致声誉受到损害。总之作为程序设计者,需要保证程序的健壮性避免被 SQL注入攻击 。如何避免SQL注入?所有的查询语句都使用数据库提供的 参数化查询(Parameterized Query) 接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中,当前几乎所有的数据库系统都提供了 参数化SQL语句 执行接口,使用此接口可以非常有效的防止 SQL注入攻击 ;set @name := xxx; set @pwd := xxx; select id from users where name = @name and pwd = @pwd在组合SQL字符串时,先针对所传入的参数加入其他字符,对进入数据库的特殊字符('<>&*;)等等进行转义处理;确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型;try: pwd = int(param.get("pwd")) except (TypeError, ValueError): return "pwd type must be int"数据长度应该严格规定,能在一定程度上防止比较长的SQL注入语句无法正确执行;name_max_length = 12 if len(param.get("name", "")) > name_max_length: return "name length cannot be greater than 12"网站每个数据层的编码统一,建议全部使用 UTF-8编码 ,上下层编码不一致有可能导致一些过滤模型被绕过;严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害;避免网站显示SQL错误信息,比如类型错误、字段不匹配等,防止攻击者利用这些错误信息进行一些判断。案例这里分析一个案例1.数据库中先创建用户表及数据-- 创建一张用户表 CREATE TABLE `users` ( `id` INT(11) NOT NULL AUTO INCREMENT, `username` VARCHAR(20), `password` VARCHAR(50), PRIMARY KEY (`id`) ) ENGINE=INNODB DEFAULT CHARSET=utf8; -- 插入数据 INSERT INTO users(username,`password`) VALUES('张三','456123'),('李 四','qqatfv'),('王五','Qwe123'); INSERT INTO users(username,`password`) VALUES('小张','987456'),('小 王','ngjplg'),('小李','!@#$%^'); -- 查看数据 SELECT * FROM users; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | 张三 | 456123 | | 2 | 李四 | qqatfv | | 3 | 王五 | Qwe123 | | 4 | 小张 | 987456 | | 5 | 小王 | ngjplg | | 6 | 小李 | !@#$%^ | +----+----------+----------+ 6 rows in set (0.00 sec)2.编写一个登录程序import pymysql def login(): # 打开数据库连接 db = pymysql.connect(host='127.0.0.1', port=3306, user='root', passwd='12345', db='test', charset='utf8') # 使用 cursor() 方法创建一个游标对象 cursor cursor = db.cursor() username = input('请输入用户名:') password = input('请输入密码:') sql = "select * from users where username = '%s' and password = '%s'" % (username, password) print(sql) # 执行SQL语句 cursor.execute(sql) results = cursor.fetchone() if results: print('登录成功') else: print('登录失败') # 关闭数据库连接 db.close()2.1.正常登录>>> login() 请输入用户名:>? 张三 请输入密码:>? 456123 select * from users where username = '张三' and password = '456123' 登录成功, 你好:张三2.2.登录失败>>> login() 请输入用户名:>? 张三 请输入密码:>? 123456 select * from users where username = '张三' and password = '123456' 用户名或密码错误,请重新输入2.3.模拟注入此处我们给SQL注入了一个 or '1' = '1' 的条件,此时不管密码是否正确都可以成功登录login() 请输入用户名:>? 张三 请输入密码:>? 123456' or '1' = '1' select * from users where username = '张三' and password = '123456' or '1' = '1' 登录成功, 你好:张三3.解决方法,采用参数化查询import pymysql def login(): # 打开数据库连接 db = pymysql.connect(host='127.0.0.1', port=3306, user='root', passwd='12345', db='test', charset='utf8') # 使用 cursor() 方法创建一个游标对象 cursor cursor = db.cursor() username = input('请输入用户名:') password = input('请输入密码:') sql = "select * from users where username = %s and password = %s" # 执行SQL语句 cursor.execute(sql, (username, password)) results = cursor.fetchone() if results: print('登录成功, 你好:', username) else: print('用户名或密码错误,请重新输入') # 关闭数据库连接 db.close()3.1.正常登录>>> login() 请输入用户名:>? 张三 请输入密码:>? 456123 登录成功, 你好:张三3.2.登录失败>>> login() 请输入用户名:>? 张三 请输入密码:>? 123456 用户名或密码错误,请重新输入3.3.继续模拟注入此处我们给SQL注入了一个 or '1' = '1' 的条件,此时我们使用的是 参数化查询 方式有效的防止了SQL注入login() 请输入用户名:>? 张三 请输入密码:>? 123456' or '1' = '1' 用户名或密码错误,请重新输入

SQL注入介绍看这一篇就够了 SQL注入会引发什么问题?SQL注入 是一种 对数据库的恶意攻击 ,注入进去的恶意指令就会被误认为是正常的SQL指令而执行,因此遭到破坏或是入侵。什么是SQL注入?SQL注入(英语:SQL injection) ,也称SQL注入或SQL注码,是发生于应用程序与数据库层的安全漏洞。简而言之,是在输入的字符串之中注入SQL指令,在设计不良的程序当中忽略了字符检查,那么这些注入进去的恶意指令就会被数据库服务器误认为是正常的SQL指令而执行,因此遭到破坏或是入侵。为什么会发生SQL注入?在设计不良的应用程序中,对用户输入数据的合法性并没有判断或过滤不严导致。如图中所示,没有对客户端用户输入的数据合法性进行检查或过滤,导致客户端用户可以任意构造自己想要的参数,达成SQL注入条件,最终引发严重的后果,如果在账号登录成功SQL注入,那么就可以成功登录他人的账号,使用对他人的账号进行一系列破环手段,比如黑客通过SQL注入成功登录你的微信,可以使用你微信里面的余额,给你的家人朋友发钓鱼链接等等。当然SQL注入的危害远不止可以成功登录他人的账号,还有可能造成的伤害如下资料表中的资料外泄,例如企业及个人 机密资料,账户资料,密码 等;数据结构被黑客探知,得以做进一步攻击(例如 SELECT * FROM sys.tables );数据库服务器被攻击,系统管理员账户被窜改(例如 ALTER LOGIN sa WITH PASSWORD='xxxxxx' );获取系统较高权限后,有可能得以在网页加入恶意链接、恶意代码以及 Phishing 等;经由数据库服务器提供的操作系统支持,让黑客得以修改或控制操作系统(例如 xp_cmdshell "net stop iisadmin" 可停止服务器的 IIS服务 );攻击者利用数据库提供的各种功能操纵文件系统,写入Webshell,最终导致攻击者攻陷系统;破坏硬盘资料,瘫痪全系统(例如 xp_cmdshell "FORMAT C:" );获取系统最高权限后,可针对企业内部的任一管理系统做大规模破坏,甚至让其企业倒闭;网站主页被窜改,导致声誉受到损害。总之作为程序设计者,需要保证程序的健壮性避免被 SQL注入攻击 。如何避免SQL注入?所有的查询语句都使用数据库提供的 参数化查询(Parameterized Query) 接口,参数化的语句使用参数而不是将用户输入变量嵌入到SQL语句中,当前几乎所有的数据库系统都提供了 参数化SQL语句 执行接口,使用此接口可以非常有效的防止 SQL注入攻击 ;set @name := xxx; set @pwd := xxx; select id from users where name = @name and pwd = @pwd在组合SQL字符串时,先针对所传入的参数加入其他字符,对进入数据库的特殊字符('<>&*;)等等进行转义处理;确认每种数据的类型,比如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型;try: pwd = int(param.get("pwd")) except (TypeError, ValueError): return "pwd type must be int"数据长度应该严格规定,能在一定程度上防止比较长的SQL注入语句无法正确执行;name_max_length = 12 if len(param.get("name", "")) > name_max_length: return "name length cannot be greater than 12"网站每个数据层的编码统一,建议全部使用 UTF-8编码 ,上下层编码不一致有可能导致一些过滤模型被绕过;严格限制网站用户的数据库的操作权限,给此用户提供仅仅能够满足其工作的权限,从而最大限度的减少注入攻击对数据库的危害;避免网站显示SQL错误信息,比如类型错误、字段不匹配等,防止攻击者利用这些错误信息进行一些判断。案例这里分析一个案例1.数据库中先创建用户表及数据-- 创建一张用户表 CREATE TABLE `users` ( `id` INT(11) NOT NULL AUTO INCREMENT, `username` VARCHAR(20), `password` VARCHAR(50), PRIMARY KEY (`id`) ) ENGINE=INNODB DEFAULT CHARSET=utf8; -- 插入数据 INSERT INTO users(username,`password`) VALUES('张三','456123'),('李 四','qqatfv'),('王五','Qwe123'); INSERT INTO users(username,`password`) VALUES('小张','987456'),('小 王','ngjplg'),('小李','!@#$%^'); -- 查看数据 SELECT * FROM users; +----+----------+----------+ | id | username | password | +----+----------+----------+ | 1 | 张三 | 456123 | | 2 | 李四 | qqatfv | | 3 | 王五 | Qwe123 | | 4 | 小张 | 987456 | | 5 | 小王 | ngjplg | | 6 | 小李 | !@#$%^ | +----+----------+----------+ 6 rows in set (0.00 sec)2.编写一个登录程序import pymysql def login(): # 打开数据库连接 db = pymysql.connect(host='127.0.0.1', port=3306, user='root', passwd='12345', db='test', charset='utf8') # 使用 cursor() 方法创建一个游标对象 cursor cursor = db.cursor() username = input('请输入用户名:') password = input('请输入密码:') sql = "select * from users where username = '%s' and password = '%s'" % (username, password) print(sql) # 执行SQL语句 cursor.execute(sql) results = cursor.fetchone() if results: print('登录成功') else: print('登录失败') # 关闭数据库连接 db.close()2.1.正常登录>>> login() 请输入用户名:>? 张三 请输入密码:>? 456123 select * from users where username = '张三' and password = '456123' 登录成功, 你好:张三2.2.登录失败>>> login() 请输入用户名:>? 张三 请输入密码:>? 123456 select * from users where username = '张三' and password = '123456' 用户名或密码错误,请重新输入2.3.模拟注入此处我们给SQL注入了一个 or '1' = '1' 的条件,此时不管密码是否正确都可以成功登录login() 请输入用户名:>? 张三 请输入密码:>? 123456' or '1' = '1' select * from users where username = '张三' and password = '123456' or '1' = '1' 登录成功, 你好:张三3.解决方法,采用参数化查询import pymysql def login(): # 打开数据库连接 db = pymysql.connect(host='127.0.0.1', port=3306, user='root', passwd='12345', db='test', charset='utf8') # 使用 cursor() 方法创建一个游标对象 cursor cursor = db.cursor() username = input('请输入用户名:') password = input('请输入密码:') sql = "select * from users where username = %s and password = %s" # 执行SQL语句 cursor.execute(sql, (username, password)) results = cursor.fetchone() if results: print('登录成功, 你好:', username) else: print('用户名或密码错误,请重新输入') # 关闭数据库连接 db.close()3.1.正常登录>>> login() 请输入用户名:>? 张三 请输入密码:>? 456123 登录成功, 你好:张三3.2.登录失败>>> login() 请输入用户名:>? 张三 请输入密码:>? 123456 用户名或密码错误,请重新输入3.3.继续模拟注入此处我们给SQL注入了一个 or '1' = '1' 的条件,此时我们使用的是 参数化查询 方式有效的防止了SQL注入login() 请输入用户名:>? 张三 请输入密码:>? 123456' or '1' = '1' 用户名或密码错误,请重新输入 -

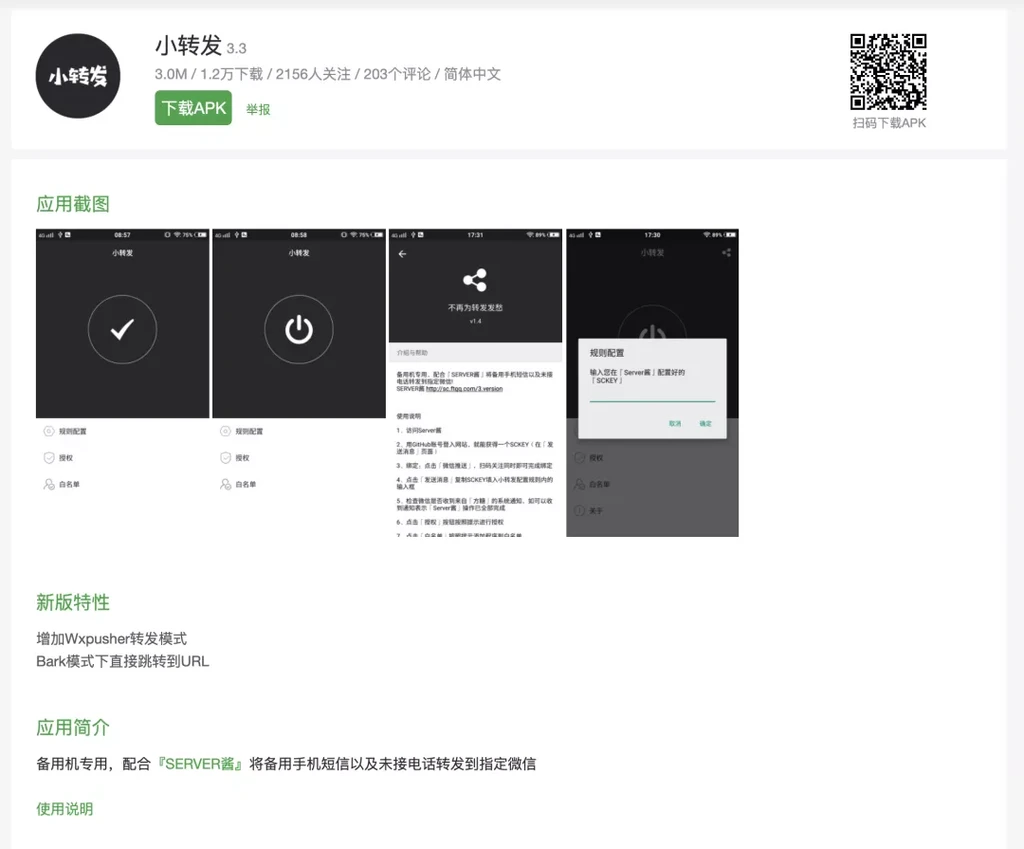

备用机消息转发神器:小转发 最近我新弄了一台水墨屏的手机看小说,同时因为它待机时间相对久一点,也可以作为备用机使用。为了保证它能上网,我从双卡双待的主力机中拿出了一张卡放了进去。但我并不想随时都带着两个手机,电话可以做来电转移,但是最常用的短信验证码很麻烦。幸好我们有 「小转发」 。安装 「小转发」 貌似很低调,没有找到它的官网,不过我们可以从酷安下载。如果你是在微信中阅读这篇文章,长按下图应该可以识别到二维码。什么是小转发 「小转发」是一个Android应用,它可以读取手机收到的短信和未接来电,并转发到微信。有了它,我们只需要把备用机接上电,扔到有网络的地方就可以不管它了(如果你担心长期充电不好,还可以接一个定时电源,每天充2个小时)使用 「小转发」 的界面很简单,安装完成后直接点击 「规则设置」 。再点击 「转发模式设置」 选项。输入 Sendkey 点击右上方的测试,如果能收到测试推送就发送成功了。优化 这个时候如果有短信发过来,我们就能收到微信通知了。但是很多手机厂商为了省电,会把长时间没有互动的应用从后台杀掉。这会让我们收不到新的转发,所以我们需要配置下系统权限。回到应用首页,点击 「白名单」 。点击 「确定」 按钮,对电池优化进行授权。需要注意的是,不同的手机厂商在这一块的优化策略不同,有时候可能无法弹出窗口,这就需要我们手动添加了,总之能保证「小转发」 一直在后台 就可以。最终效果 找台手机发条短信试试:

备用机消息转发神器:小转发 最近我新弄了一台水墨屏的手机看小说,同时因为它待机时间相对久一点,也可以作为备用机使用。为了保证它能上网,我从双卡双待的主力机中拿出了一张卡放了进去。但我并不想随时都带着两个手机,电话可以做来电转移,但是最常用的短信验证码很麻烦。幸好我们有 「小转发」 。安装 「小转发」 貌似很低调,没有找到它的官网,不过我们可以从酷安下载。如果你是在微信中阅读这篇文章,长按下图应该可以识别到二维码。什么是小转发 「小转发」是一个Android应用,它可以读取手机收到的短信和未接来电,并转发到微信。有了它,我们只需要把备用机接上电,扔到有网络的地方就可以不管它了(如果你担心长期充电不好,还可以接一个定时电源,每天充2个小时)使用 「小转发」 的界面很简单,安装完成后直接点击 「规则设置」 。再点击 「转发模式设置」 选项。输入 Sendkey 点击右上方的测试,如果能收到测试推送就发送成功了。优化 这个时候如果有短信发过来,我们就能收到微信通知了。但是很多手机厂商为了省电,会把长时间没有互动的应用从后台杀掉。这会让我们收不到新的转发,所以我们需要配置下系统权限。回到应用首页,点击 「白名单」 。点击 「确定」 按钮,对电池优化进行授权。需要注意的是,不同的手机厂商在这一块的优化策略不同,有时候可能无法弹出窗口,这就需要我们手动添加了,总之能保证「小转发」 一直在后台 就可以。最终效果 找台手机发条短信试试: -

Linux 服务器必备的安全设置,建议收藏!!! 好不容易买了服务器,如果因为自己的疏忽,被黑客黑掉的话,那真的是太糟糕了!下面告诉你一些简单的方法提高服务器的安全系数,我的云服务器就是这么配置的,虽然有些麻烦,但是感觉安心一些。修改 ssh 登陆配置打开 ssh 配置文件vim /etc/ssh/sshd_config #修改以下几项 Port 10000 #更改SSH端口,最好改为10000以上,别人扫描到端口的机率也会下降。防火墙要开放配置好的端口号,如果是阿里云服务器,你还需要去阿里云后台配置开发相应的端口才可以,否则登不上哦!如果你觉得麻烦,可以不用改 Protocol 2 #禁用版本1协议, 因为其设计缺陷, 很容易使密码被黑掉。 PermitRootLogin no #尝试任何情况先都不允许 Root 登录. 生效后我们就不能直接以root的方式登录了,我们需要用一个普通的帐号来登录,然后用su来切换到root帐号,注意 su和su - 是有一点小小区别的。关键在于环境变量的不同,su -的环境变量更全面。 PermitEmptyPasswords no #禁止空密码登陆。最后需要重启 sshd 服务service sshd restart禁止系统响应任何从外部 / 内部来的 ping 请求echo "1"> /proc/sys/net/ipv4/icmp_echo_ignore_all其默认值为 0用户管理下面是基本的用户管理命令查看用户列表:cat /etc/passwd 查看组列表:cat /etc/group 查看当前登陆用户:who 查看用户登陆历史记录:last一般需要删除系统默认的不必要的用户和组,避免被别人用来爆破:userdel sync userdel shutdown # 需要删除的多余用户共有:sync shutdown halt uucp operator games gopher groupdel adm groupdel games # 需要删除的多余用户组共有:adm lp games dipLinux 中的帐号和口令是依据 /etc/passwd 、/etc/shadow、 /etc/group 、/etc/gshadow 这四个文档的,所以需要更改其权限提高安全性:chattr +i /etc/passwd chattr +i /etc/shadow chattr +i /etc/group chattr +i /etc/gshadow如果还原,把 +i 改成 -i , 再执行一下上面四条命令。注:i 属性:不允许对这个文件进行修改,删除或重命名,设定连结也无法写入或新增数据!只有 root 才能设定这个属性。创建新用户创建新用户命令:adduser username 更改用户密码名:passwd username个人用户的权限只可以在本 home 下有完整权限,其他目录要看别人授权。而经常需要 root 用户的权限,这时候 sudo 可以化身为 root 来操作。我记得我曾经 sudo 创建了文件,然后发现自己并没有读写权限,因为查看权限是 root 创建的。sudoers 只有只读的权限,如果想要修改的话,需要先添加 w 权限:chmod -v u+w /etc/sudoers 然后就可以添加内容了,在下面的一行下追加新增的用户:wq 保存退出,这时候要记得将写权限收回:chmod -v u-w /etc/sudoers赋予 root 权限方法一:修改 /etc/sudoers 文件,找到下面一行,把前面的注释(#)去掉## Allows people in group wheel to run all commands # 去掉下面一句的前面的注释 # %wheel ALL=(ALL) ALL # 然后修改用户,使其属于root组(wheel),命令如下: # usermod -g root uusama修改完毕,现在可以用 uusama 帐号登录,然后用命令 su – ,即可获得 root 权限进行操作。方法二(推荐):修改 /etc/sudoers 文件,找到下面一行,在 root 下面添加一行,如下所示:## Allow root to run any commands anywhere root ALL=(ALL) ALL uusama ALL=(ALL) ALL修改完毕,现在可以用 uusama 帐号登录,然后用命令 sudo -s ,即可获得 root 权限进行操作。方法三:修改 /etc/passwd 文件,找到如下行,把用户 ID 修改为 0 ,如下所示:uusama:x:500:500:tommy:/home/uusama:/bin/bash # 修改后如下 uusama:x:0:500:tommy:/home/uusama:/bin/bash保存,用 uusama 账户登录后,直接获取的就是 root 帐号的权限。

Linux 服务器必备的安全设置,建议收藏!!! 好不容易买了服务器,如果因为自己的疏忽,被黑客黑掉的话,那真的是太糟糕了!下面告诉你一些简单的方法提高服务器的安全系数,我的云服务器就是这么配置的,虽然有些麻烦,但是感觉安心一些。修改 ssh 登陆配置打开 ssh 配置文件vim /etc/ssh/sshd_config #修改以下几项 Port 10000 #更改SSH端口,最好改为10000以上,别人扫描到端口的机率也会下降。防火墙要开放配置好的端口号,如果是阿里云服务器,你还需要去阿里云后台配置开发相应的端口才可以,否则登不上哦!如果你觉得麻烦,可以不用改 Protocol 2 #禁用版本1协议, 因为其设计缺陷, 很容易使密码被黑掉。 PermitRootLogin no #尝试任何情况先都不允许 Root 登录. 生效后我们就不能直接以root的方式登录了,我们需要用一个普通的帐号来登录,然后用su来切换到root帐号,注意 su和su - 是有一点小小区别的。关键在于环境变量的不同,su -的环境变量更全面。 PermitEmptyPasswords no #禁止空密码登陆。最后需要重启 sshd 服务service sshd restart禁止系统响应任何从外部 / 内部来的 ping 请求echo "1"> /proc/sys/net/ipv4/icmp_echo_ignore_all其默认值为 0用户管理下面是基本的用户管理命令查看用户列表:cat /etc/passwd 查看组列表:cat /etc/group 查看当前登陆用户:who 查看用户登陆历史记录:last一般需要删除系统默认的不必要的用户和组,避免被别人用来爆破:userdel sync userdel shutdown # 需要删除的多余用户共有:sync shutdown halt uucp operator games gopher groupdel adm groupdel games # 需要删除的多余用户组共有:adm lp games dipLinux 中的帐号和口令是依据 /etc/passwd 、/etc/shadow、 /etc/group 、/etc/gshadow 这四个文档的,所以需要更改其权限提高安全性:chattr +i /etc/passwd chattr +i /etc/shadow chattr +i /etc/group chattr +i /etc/gshadow如果还原,把 +i 改成 -i , 再执行一下上面四条命令。注:i 属性:不允许对这个文件进行修改,删除或重命名,设定连结也无法写入或新增数据!只有 root 才能设定这个属性。创建新用户创建新用户命令:adduser username 更改用户密码名:passwd username个人用户的权限只可以在本 home 下有完整权限,其他目录要看别人授权。而经常需要 root 用户的权限,这时候 sudo 可以化身为 root 来操作。我记得我曾经 sudo 创建了文件,然后发现自己并没有读写权限,因为查看权限是 root 创建的。sudoers 只有只读的权限,如果想要修改的话,需要先添加 w 权限:chmod -v u+w /etc/sudoers 然后就可以添加内容了,在下面的一行下追加新增的用户:wq 保存退出,这时候要记得将写权限收回:chmod -v u-w /etc/sudoers赋予 root 权限方法一:修改 /etc/sudoers 文件,找到下面一行,把前面的注释(#)去掉## Allows people in group wheel to run all commands # 去掉下面一句的前面的注释 # %wheel ALL=(ALL) ALL # 然后修改用户,使其属于root组(wheel),命令如下: # usermod -g root uusama修改完毕,现在可以用 uusama 帐号登录,然后用命令 su – ,即可获得 root 权限进行操作。方法二(推荐):修改 /etc/sudoers 文件,找到下面一行,在 root 下面添加一行,如下所示:## Allow root to run any commands anywhere root ALL=(ALL) ALL uusama ALL=(ALL) ALL修改完毕,现在可以用 uusama 帐号登录,然后用命令 sudo -s ,即可获得 root 权限进行操作。方法三:修改 /etc/passwd 文件,找到如下行,把用户 ID 修改为 0 ,如下所示:uusama:x:500:500:tommy:/home/uusama:/bin/bash # 修改后如下 uusama:x:0:500:tommy:/home/uusama:/bin/bash保存,用 uusama 账户登录后,直接获取的就是 root 帐号的权限。 -

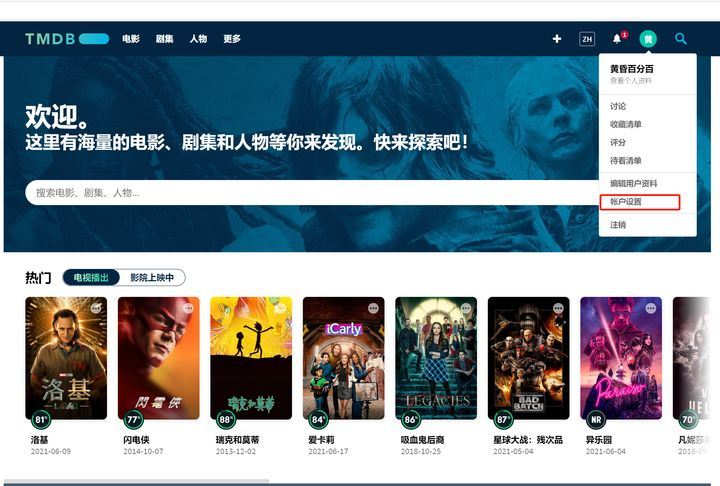

群晖DSM VideoStation视频自动刮削 手把手教程 The Movie Database API 的申请 ▲注册The Movie Database账号,并进入账户设置界面。 ▲点击网页左面的API按钮。 ▲在创建选项中选择Develop 开发者选项。 ▲根据要求填写个人信息,应用URL随便填一个网址就行。 ▲之后备份红框中的 API密钥 待用。 开启群晖端SSH▲在DSM控制面板中进入终端机和 SNMP ▲选择启动 SSH功能 ,并点击 应用。 电脑端的操作▲找一台与群晖系统同一局域网的电脑,进入Winodws PowerShell。 ▲首先输入 ssh 群晖用户名@群晖的局域网IP -P 22 然后输入对应密码,连接上SSH后再输入 sudo -i 再输入管理员密码。 ▲再输入 cd /etc vi hosts ▲如果 .hosts.swp 文件已经存在,则需要按 E 进入。 ▲紧接着在 hosts 界面中按下 i 键盘进入 输入模式 ,将 13.226.238.82 api.themoviedb.org 加进 hosts 中,并按 ESC 退出输出模式,并输入 :wq 保存并退出hosts ▲最后,输入 rm .hosts.swp 删除hosts文件,之后一路输入 exit 直到退出Windows PowerShell。 群晖DSM Video Station中的设置▲进入VideoStation ▲在Video Station中依次点击设置按钮,选择视频信息插件页面,选择The Moive Database,点击编辑。 ▲将之前准备好的The Movie Database的API粘贴到这里,点击确定。 ▲紧接着进入视频库页面,点击再次搜索所有视频信息。 ▲刷新一下网页,你就可以发现Video Station已经可以自动刮削影视信息了。 最后为了方便大家设置,我把部分代码放在下面,方便大家复制: cd /etc vi hosts 13.226.238.82 api.themoviedb.org :wq rm .hosts.swp

群晖DSM VideoStation视频自动刮削 手把手教程 The Movie Database API 的申请 ▲注册The Movie Database账号,并进入账户设置界面。 ▲点击网页左面的API按钮。 ▲在创建选项中选择Develop 开发者选项。 ▲根据要求填写个人信息,应用URL随便填一个网址就行。 ▲之后备份红框中的 API密钥 待用。 开启群晖端SSH▲在DSM控制面板中进入终端机和 SNMP ▲选择启动 SSH功能 ,并点击 应用。 电脑端的操作▲找一台与群晖系统同一局域网的电脑,进入Winodws PowerShell。 ▲首先输入 ssh 群晖用户名@群晖的局域网IP -P 22 然后输入对应密码,连接上SSH后再输入 sudo -i 再输入管理员密码。 ▲再输入 cd /etc vi hosts ▲如果 .hosts.swp 文件已经存在,则需要按 E 进入。 ▲紧接着在 hosts 界面中按下 i 键盘进入 输入模式 ,将 13.226.238.82 api.themoviedb.org 加进 hosts 中,并按 ESC 退出输出模式,并输入 :wq 保存并退出hosts ▲最后,输入 rm .hosts.swp 删除hosts文件,之后一路输入 exit 直到退出Windows PowerShell。 群晖DSM Video Station中的设置▲进入VideoStation ▲在Video Station中依次点击设置按钮,选择视频信息插件页面,选择The Moive Database,点击编辑。 ▲将之前准备好的The Movie Database的API粘贴到这里,点击确定。 ▲紧接着进入视频库页面,点击再次搜索所有视频信息。 ▲刷新一下网页,你就可以发现Video Station已经可以自动刮削影视信息了。 最后为了方便大家设置,我把部分代码放在下面,方便大家复制: cd /etc vi hosts 13.226.238.82 api.themoviedb.org :wq rm .hosts.swp -

ZeroTier——内网穿透工具 传统的内网穿透内网设备<——>中转服务器<———>网络设备(手机、电脑)弊端:中转服务器需要一定的费用进行支撑,如果是外网的服务器还可能存在被墙的风险。中转服务器直接决定了中转的“速度”,而这个“速度”越快其对应的服务器带宽就越大,通常来说价格也就越高。需要一定的知识储备来搭建内网穿透的服务端,虽然目前由于各种脚本的出现,门槛越来越低,但同时也会出现各种各样的问题,对于某些人来说解决起来较为繁琐、头疼。ZeroTier的内网穿透内网设备<——>移动、PC设备(手机、电脑)通常情况下是端到端的传输,如果网络环境差的话也会借助中转服务器进行传输数据。优势:操作极其简单,大体可以分为:创建账号—>创建访问密钥——>需要互通的设备安装zerotier客户端——>输入刚刚创建的访问密钥——>结束正常情况下不依赖服务器进行中转传输文件,端到端连接,理论可以达到满带宽。个人使用可以不需要额外的服务器费用开支,免费版本下可以支持一百个设备(不同或者相同网络环境)同时连入软件所创建的虚拟局域网,从而实现局域网内各个设备之间的无限制的访问。公网IP搞定群晖+ZEROTIER ONE实现内网穿透以下是官方网站和使用的方法:官方网站:https://www.zerotier.com/官方操作文档:点击进入

ZeroTier——内网穿透工具 传统的内网穿透内网设备<——>中转服务器<———>网络设备(手机、电脑)弊端:中转服务器需要一定的费用进行支撑,如果是外网的服务器还可能存在被墙的风险。中转服务器直接决定了中转的“速度”,而这个“速度”越快其对应的服务器带宽就越大,通常来说价格也就越高。需要一定的知识储备来搭建内网穿透的服务端,虽然目前由于各种脚本的出现,门槛越来越低,但同时也会出现各种各样的问题,对于某些人来说解决起来较为繁琐、头疼。ZeroTier的内网穿透内网设备<——>移动、PC设备(手机、电脑)通常情况下是端到端的传输,如果网络环境差的话也会借助中转服务器进行传输数据。优势:操作极其简单,大体可以分为:创建账号—>创建访问密钥——>需要互通的设备安装zerotier客户端——>输入刚刚创建的访问密钥——>结束正常情况下不依赖服务器进行中转传输文件,端到端连接,理论可以达到满带宽。个人使用可以不需要额外的服务器费用开支,免费版本下可以支持一百个设备(不同或者相同网络环境)同时连入软件所创建的虚拟局域网,从而实现局域网内各个设备之间的无限制的访问。公网IP搞定群晖+ZEROTIER ONE实现内网穿透以下是官方网站和使用的方法:官方网站:https://www.zerotier.com/官方操作文档:点击进入 -

群晖Docker 搭建qbittorrent qBittorrent项目旨在提供一个开源软件µTorrent的替代品。安装 qbittorrent在群晖Docker注册表中搜索 qbittorrent ,找到 linuxserver/qbittorrent ,双击加载,选择自己所需的版本,此处选择 14.2.0.99201912180418-6819-118af03ubuntu18.04.1-ls59 版本;在群晖Docker映像中双击 linuxserver/qbittorrent:14.2.0.99201912180418-6819-118af03ubuntu18.04.1-ls59 来创建一个容器;容器名称: qbittorrent点击「高级选项」进行配置「卷」选项卡Local locationContainer locationUsage/docker/qbittorrent/config/config目录/docker/qbittorrent/downloads/downloads目录此处 /downloads 是下载后文件的地址,可以根据自己的需求修改「端口」选项卡本地端口容器端口类型168816881tcp168816881udp1808018080tcp「环境变量」选项卡新增以下字段:变量赋值说明PS1$(whoami)@$(hostname):$(pwd)$运行目录TempPath/downloads临时文件的保存路径SavePath/downloads下载保存的路径HOME/config配置文件目录WEBUI_PORT18080网页访问的端口号PUID1024设置权限配置 qbittorrent值得注意的是,第一、这里qbittorrent不支持ssh;第二、你必须确保容器端口和本地端口一致。设置路由端口映射 18080防火墙开放 18080 端口访问 qbittorrent地址栏输入:http://www.exampe.com:18080默认的用户名:admin,默认密码:adminadmin

群晖Docker 搭建qbittorrent qBittorrent项目旨在提供一个开源软件µTorrent的替代品。安装 qbittorrent在群晖Docker注册表中搜索 qbittorrent ,找到 linuxserver/qbittorrent ,双击加载,选择自己所需的版本,此处选择 14.2.0.99201912180418-6819-118af03ubuntu18.04.1-ls59 版本;在群晖Docker映像中双击 linuxserver/qbittorrent:14.2.0.99201912180418-6819-118af03ubuntu18.04.1-ls59 来创建一个容器;容器名称: qbittorrent点击「高级选项」进行配置「卷」选项卡Local locationContainer locationUsage/docker/qbittorrent/config/config目录/docker/qbittorrent/downloads/downloads目录此处 /downloads 是下载后文件的地址,可以根据自己的需求修改「端口」选项卡本地端口容器端口类型168816881tcp168816881udp1808018080tcp「环境变量」选项卡新增以下字段:变量赋值说明PS1$(whoami)@$(hostname):$(pwd)$运行目录TempPath/downloads临时文件的保存路径SavePath/downloads下载保存的路径HOME/config配置文件目录WEBUI_PORT18080网页访问的端口号PUID1024设置权限配置 qbittorrent值得注意的是,第一、这里qbittorrent不支持ssh;第二、你必须确保容器端口和本地端口一致。设置路由端口映射 18080防火墙开放 18080 端口访问 qbittorrent地址栏输入:http://www.exampe.com:18080默认的用户名:admin,默认密码:adminadmin -

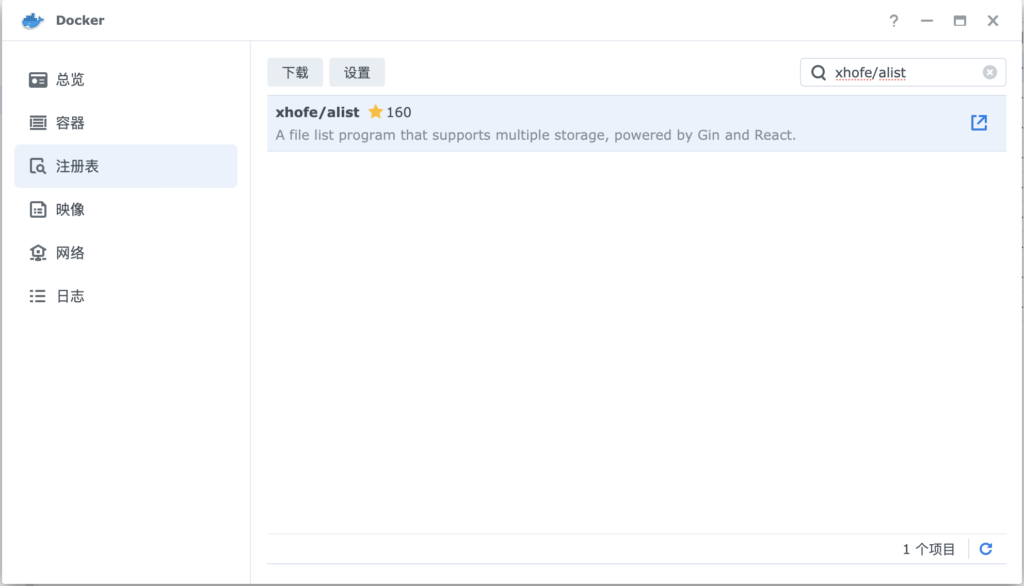

群晖部署Alist将云盘装载为本地硬盘 Alist一个支持多种存储的文件列表程序,使用 Gin 和 Solidjs。项目地址:https://alist.nn.ci/zh/打开Docker仓库,搜索 xhofe/alist 选择 latest 点击下载 下载完成以后双击打开我们的镜像,直接下一步 容器端口5244,本地端口可以自定义,这里我用默认的5244端口 映射目录到 /opt/alist/data 点击 完成 打开日志找到 password 登录浏览器输入群晖的IP+设置的本地端口号默认用户名admin,输入刚才日志的密码进入首页后还没有添加存储启动器,点击下面的管理进行设置先修改下默认的用户名密码 添加云盘选择要添加的云盘即可!!

群晖部署Alist将云盘装载为本地硬盘 Alist一个支持多种存储的文件列表程序,使用 Gin 和 Solidjs。项目地址:https://alist.nn.ci/zh/打开Docker仓库,搜索 xhofe/alist 选择 latest 点击下载 下载完成以后双击打开我们的镜像,直接下一步 容器端口5244,本地端口可以自定义,这里我用默认的5244端口 映射目录到 /opt/alist/data 点击 完成 打开日志找到 password 登录浏览器输入群晖的IP+设置的本地端口号默认用户名admin,输入刚才日志的密码进入首页后还没有添加存储启动器,点击下面的管理进行设置先修改下默认的用户名密码 添加云盘选择要添加的云盘即可!! -

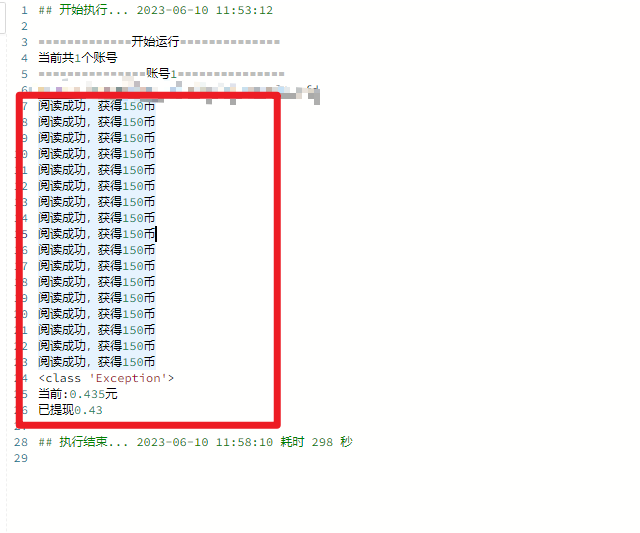

青龙面板——微信某阅读 (一天2-5块) 0.效果展示,自动提现,每天 2-5 块左右1.脚本下载地址{cloud title="阅读脚本" type="lz" url="https://wwua.lanzoup.com/iHw9c0z70zad" password=""/}2.下载脚本后,将文件名修改为 某阅读.py3.上传至青龙面本脚本目录5.微信打开该链接,然后开始抓包推荐阅读 -> https://rk0404233058-1317547318.cos.ap-nanjing.myqcloud.com/index.html?upuid=11829346 (如无法打开,请复制链接在手机浏览器打开,获取最新入口)抓包软件推荐:小黄鸟抓包,Wireshark,Charles,Fiddler6.抓包信息如下,将 Cookie 里面的内容全部复制7.青龙面板添加定时任务8.青龙面板添加环境变量,将刚才复制的 Cookie 全部放进去9.操作完之后,可以手动执行一次脚本,静态收入吧,如果首次运行脚本没有效果,先手动阅读几篇文章即可脚本运行出现Python依赖错误,请到青龙面板——>依赖管理安装

青龙面板——微信某阅读 (一天2-5块) 0.效果展示,自动提现,每天 2-5 块左右1.脚本下载地址{cloud title="阅读脚本" type="lz" url="https://wwua.lanzoup.com/iHw9c0z70zad" password=""/}2.下载脚本后,将文件名修改为 某阅读.py3.上传至青龙面本脚本目录5.微信打开该链接,然后开始抓包推荐阅读 -> https://rk0404233058-1317547318.cos.ap-nanjing.myqcloud.com/index.html?upuid=11829346 (如无法打开,请复制链接在手机浏览器打开,获取最新入口)抓包软件推荐:小黄鸟抓包,Wireshark,Charles,Fiddler6.抓包信息如下,将 Cookie 里面的内容全部复制7.青龙面板添加定时任务8.青龙面板添加环境变量,将刚才复制的 Cookie 全部放进去9.操作完之后,可以手动执行一次脚本,静态收入吧,如果首次运行脚本没有效果,先手动阅读几篇文章即可脚本运行出现Python依赖错误,请到青龙面板——>依赖管理安装